Google Chrome ルートプログラムのポリシー変更により、2026年6月15日以降、すべての公開認証局は「クライアント認証(clientAuth)EKU」を含むSSLサーバ証明書を発行できなくなります。各認証局はこの期限に向けて順次対応を進めており、FujiSSLでは2025年9月15日ごろから段階的に廃止し、2026年5月15日までに完全除外いたします。

EKU(拡張キー使用法)とは

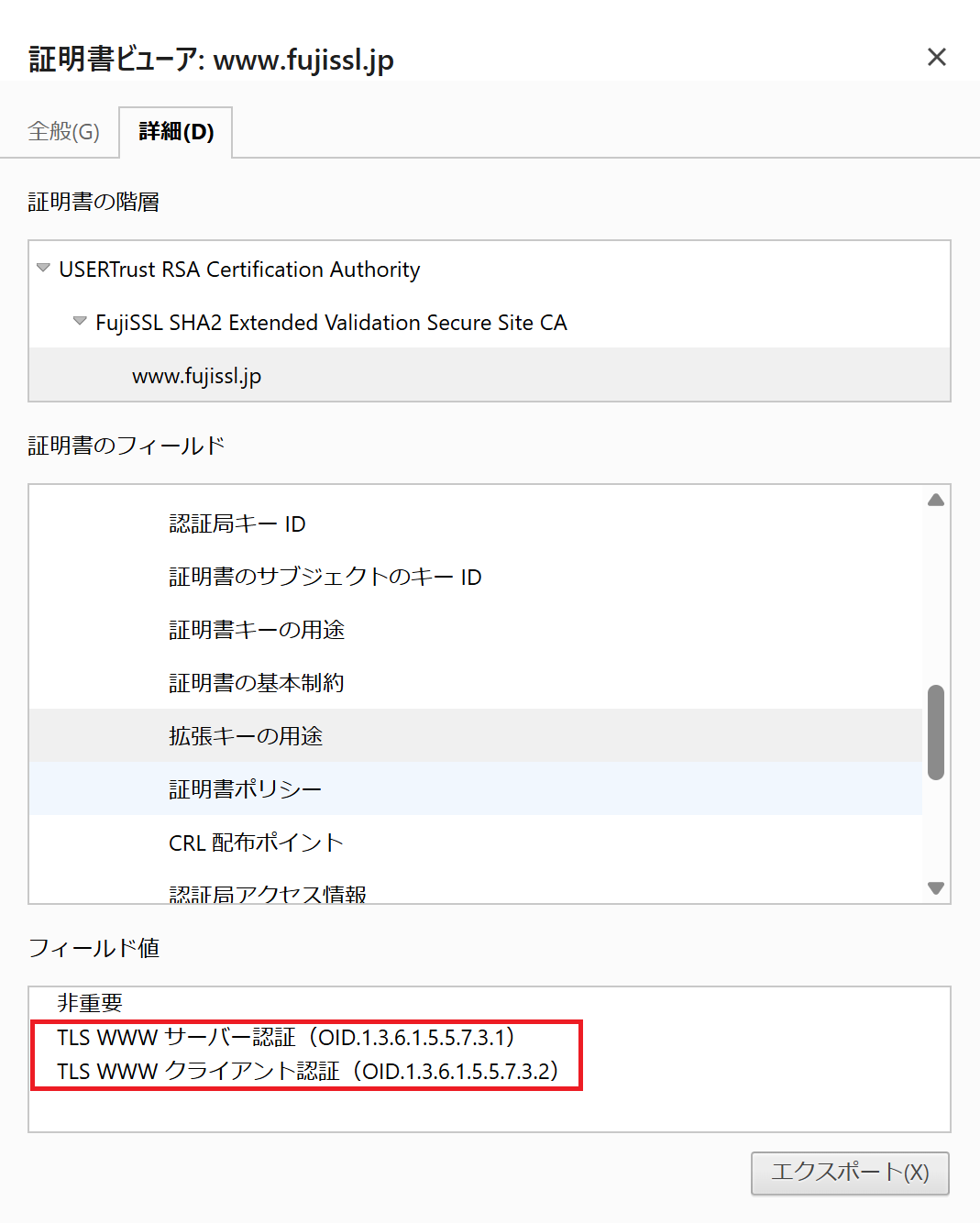

EKU(Extended Key Usage)は、証明書の利用目的を限定する拡張情報です。証明書に含まれるオブジェクト識別子(OID)により、許可される用途が定義されます。

代表的なOID

- サーバー認証(serverAuth):1.3.6.1.5.5.7.3.1

- クライアント認証(clientAuth):1.3.6.1.5.5.7.3.2

従来は「serverAuth」と「clientAuth」の両方を含むSSLサーバ証明書も存在しましたが、今後は serverAuth のみ が付与されます。

なぜ clientAuth EKU が削除されるのか

セキュリティの明確化

公開のSSLサーバ証明書は「サーバー認証」に用途を限定し、クライアント認証用途と分離することで役割を明確化します。

誤設定の防止

clientAuth EKU を含むと、一部環境でサーバ証明書をクライアント認証に誤用するリスクがありました。

ブラウザ要件の遵守

主要ブラウザはserverAuth EKUのみを前提としており、clientAuthはWebサイト表示に不要です。

証明書管理の簡素化

用途を分けることで、証明書ライフサイクルの運用が分かりやすくなります。

サーバー環境への影響

通常のWebサーバー(HTTPSサイト)

影響はありません。新しい証明書も従来通りご利用いただけます。

既存の証明書

有効期限まではそのまま使用可能です。更新時から新ルールが適用されます。

mTLS(相互TLS認証)/ クライアント証明書を利用する場合

クライアント認証用途では、専用の「クライアント認証証明書」 を別途ご利用ください(サーバ証明書とは分離)。

レガシー環境(両EKUを前提)

システム要件を確認し、必要に応じて設定・実装の更新を行ってください。

必要な対応

- 証明書の棚卸し:利用中のSSLサーバ証明書を確認し、clientAuth EKU の有無を調査。

- 依存の洗い出し:clientAuth EKU を前提にした認証フローや機器がないか確認。

- 更新計画:今後の更新・再発行では自動的にclientAuthが除外されます。

- 専用クライアント証明書の導入:クライアント認証が必要なシステムには「クライアント認証専用証明書」を配布。

- ドキュメント/スクリプト修正:両EKU前提のCSR生成・自動更新処理などを改修。

FAQ(よくある質問)

Q1. 既存の証明書に clientAuth EKU が含まれています。今すぐ無効になりますか?

いいえ。有効期限までは問題なく利用可能です。更新・再発行のタイミングからclientAuthは外されます。

Q2. ブラウザ表示に影響はありますか?

ありません。主要ブラウザはserverAuth EKUを前提に動作しており、clientAuthの有無はWeb表示に影響しません。

Q3. サーバ証明書をクライアント認証用途にも使っています。どうなりますか?

今後発行されるSSLサーバ証明書にはclientAuth EKUが含まれないため、サーバ証明書をそのままクライアント認証に利用することはできません。クライアント認証が必要な場合は、専用の「クライアント認証証明書」 を別途ご用意ください。

Q4. コード署名やS/MIMEなど、他の証明書種別にも影響しますか?

いいえ。今回の変更はSSLサーバ証明書に限定されます。他の証明書はそれぞれの要件に従います。

Q5. SSLサーバ証明書の47日有効期限(短期化)の流れと関連していますか?

直接の関連はありません。いずれもセキュリティ強化と運用改善を目的とする別の業界動向です。

まとめ・お問い合わせ

本変更は、SSLサーバ証明書をサーバー認証専用にすることでセキュリティを高め、誤用を防止するための業界方針です。通常のWebサイト運用には影響ありませんが、クライアント認証に依存する環境では、「クライアント認証専用証明書」の導入など追加対応が必要です。

ご不明点や具体的な移行のご相談は、FujiSSLまでお問い合わせください。